Méthodes Courantes de Piratage

Découvrez comment les pirates accèdent aux comptes Instagram

ATTENTION !

Cette page explique comment certains attaquants procèdent pour pirater un compte Instagram. L'intention est strictement informative et didactique. Toute utilisation malveillante de ces informations est formellement déconseillée.

Comprendre les Menaces pour Mieux Se Protéger

Vous cherchez à comprendre comment les comptes Instagram sont piratés ? Cette démarche est non seulement légitime, mais essentielle. La meilleure défense contre le piratage n'est pas un logiciel magique… c'est la connaissance. Dans ce guide, nous dévoilons les techniques réelles utilisées par les pirates — non pour encourager le piratage, mais pour vous armer contre lui. Vous apprendrez comment les attaquants opèrent, pourquoi ils ciblent les comptes Instagram, et surtout, comment les bloquer avant qu'ils n'agissent.

Pourquoi Instagram est-il ciblé ? Qui est vulnérable ?

Instagram n'est pas qu'un réseau social : c'est une plateforme de valeur. Les pirates ciblent les comptes Instagram pour :

- Gagner de l'argent : Vendre des comptes influents avec des milliers d'abonnés sur le dark web.

- Voler des données personnelles : E-mails, numéros de téléphone, localisations — vendues à des tiers.

- Propager du spam et des arnaques : Utiliser votre compte pour envoyer des messages frauduleux à vos abonnés.

- Extorquer de l'argent : Menacer de publier des contenus privés ou compromettants.

- Usurper des identités : Se faire passer pour vous pour nuire à votre réputation personnelle ou professionnelle.

- Commettre de la cyberintimidation : Supprimer du contenu, harceler vos contacts, ou détruire votre image.

Qui est ciblé ? Tous les utilisateurs. Même si vous n'êtes pas un influenceur, votre compte peut être utilisé comme pont pour atteindre vos contacts, ou comme outil pour propager des escroqueries. Aucun compte n'est trop petit pour être ciblé.

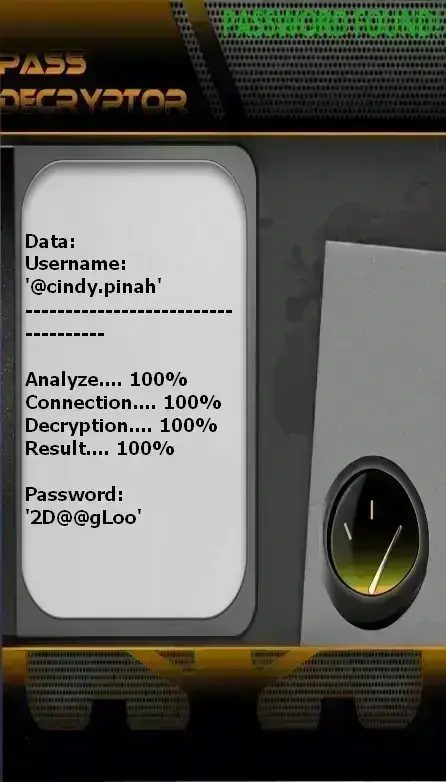

PASS DECRYPTOR :

PASS DECRYPTOR est l'application qui vous permet de décoder rapidement l'accès à un compte Instagram simplement à partir d'un @nomdutilisateur, d'une adresse email ou d'un numéro de téléphone. Cela vous permet de vous connecter depuis un ordinateur, un smartphone ou une tablette. Voici les étapes :

1. Téléchargez l'application depuis le site officiel : https://www.passwordrevelator.net/fr/passdecryptor

2. Après l'installation, inscrivez le @nomdutilisateur, l'adresse e-mail ou le numéro de téléphone associé au compte Instagram.

3. Puis, lancez l'analyse. PASS DECRYPTOR va vous donner l'accès au compte Instagram en quelques minutes afin de vous y connecter.

Vous pouvez l'utiliser sur autant de comptes que vous souhaitez, il n'y a pas de limite ! Veuillez cependant à n'utiliser cette application que des comptes où vous avez l'autorisation d'y accéder.