Un guide complet pour comprendre les logiciels de récupération de mots de passe, leurs usages légitimes, leurs dangers, et surtout comment vous protéger efficacement contre les risques de compromission.

Contactez-nousComptes bancaires, réseaux sociaux, messageries professionnelles, espaces cloud, applications de santé : chaque service exige ses propres identifiants. En moyenne, un utilisateur gère aujourd'hui entre 70 et 100 mots de passe différents. Face à cette profusion, retenir chaque combinaison relève de l'exploit mnémotechnique.

Mais qu'arrive-t-il lorsque l'on perd l'accès à un compte vital ? Un document professionnel urgent verrouillé dans un fichier protégé, un ordinateur dont on a oublié le mot de passe de session, ou encore des identifiants de connexion égarés peuvent paralyser notre activité quotidienne. La frustration est immédiate, les conséquences parfois graves.

C'est dans ce contexte que les logiciels de récupération de mots de passe se présentent comme une solution potentielle. Ces outils promettent de nous redonner l'accès à nos propres systèmes et fichiers. Pourtant, leur existence soulève une question fondamentale : comment ces logiciels se positionnent-ils entre l'aide légitime et le risque sécuritaire ?

Cet article explore en profondeur l'univers des logiciels de récupération de mots de passe. Nous examinerons leur fonctionnement, les différents types existants, leurs usages légitimes, mais aussi les risques qu'ils représentent et les moyens de s'en protéger efficacement.

Un logiciel de récupération de mots de passe est un programme informatique conçu pour aider les utilisateurs à retrouver des mots de passe perdus ou oubliés. Contrairement à l'image que l'on pourrait en avoir, ces outils ne "cassent" pas nécessairement les mots de passe au sens traditionnel du terme. Leur approche varie considérablement selon le contexte et la méthode employée.

L'objectif principal de ces logiciels est de rétablir l'accès à des ressources numériques légitimes lorsque les identifiants ont été égarés. Ils peuvent agir sur des systèmes d'exploitation, des applications, des fichiers protégés ou des connexions réseau.

Il est crucial de comprendre la différence entre "récupérer" et "cracker" un mot de passe :

La récupération consiste généralement à extraire des mots de passe déjà stockés sur un système, souvent dans un format chiffré ou haché. Le logiciel exploite la manière dont l'application ou le système d'exploitation conserve ces informations. Par exemple, les navigateurs web stockent les mots de passe enregistrés dans une base de données locale. Un logiciel de récupération peut y accéder et les décoder, à condition d'avoir les droits d'accès au système.

Le cracking, en revanche, implique de forcer un mot de passe par des méthodes comme la force brute (tester toutes les combinaisons possibles) ou l'attaque par dictionnaire (tester des mots de passe courants). Ces techniques ne nécessitent pas d'accès préalable aux données stockées, mais demandent du temps et de la puissance de calcul.

La plupart des logiciels de récupération combinent ces deux approches selon la situation. Est-ce que ces outils "cassent" vraiment le chiffrement ? Pas toujours. Souvent, ils exploitent plutôt des failles dans l'implémentation de la sécurité ou récupèrent des clés de déchiffrement déjà présentes sur le système.

L'écosystème des logiciels de récupération de mots de passe est vaste et diversifié. Chaque catégorie cible des types spécifiques d'identifiants et utilise des techniques adaptées.

Ces outils se concentrent sur les mots de passe gérés directement par Windows, macOS ou Linux.

Que récupèrent-ils ?

- Mots de passe de session utilisateur

- Identifiants Wi-Fi enregistrés

- Mots de passe stockés dans les gestionnaires d'informations d'identification du système

- Clés de chiffrement de disque (dans certains cas)

Comment fonctionnent-ils ?

Les systèmes d'exploitation stockent les mots de passe sous forme hachée (Windows utilise NTLM ou Kerberos, par exemple). Les logiciels de récupération peuvent extraire ces hachages de la mémoire vive ou du registre système, puis tenter de les inverser ou de les comparer à des bases de données de hachages connus. Sur Windows, des outils comme Ophcrack ou Kon-Boot peuvent contourner ou récupérer les mots de passe de session.

Cette catégorie regroupe les outils ciblant des logiciels particuliers qui stockent des identifiants.

Navigateurs web : Chrome, Firefox, Edge et autres navigateurs proposent de mémoriser les mots de passe. Ces données sont stockées localement, parfois chiffrées avec une clé dérivée du mot de passe de session. Des logiciels comme WebBrowserPassView ou ChromePass peuvent extraire ces informations si l'utilisateur a accès au système.

Clients e-mail : Outlook, Thunderbird et autres clients de messagerie conservent les mots de passe des comptes configurés. Les logiciels de récupération peuvent lire les fichiers de configuration pour retrouver ces identifiants.

Clients FTP/SSH : FileZilla, WinSCP et autres outils de transfert de fichiers stockent souvent les identifiants de connexion aux serveurs. Ces données peuvent être extraites par des programmes spécialisés.

Fichiers et documents protégés : Les fichiers ZIP, RAR, PDF ou documents Office peuvent être protégés par mot de passe. Les logiciels de récupération utilisent alors des techniques de force brute ou de dictionnaire pour tenter de deviner le mot de passe. Des outils comme John the Ripper ou Hashcat sont particulièrement efficaces pour ce type de tâche.

Ces outils visent à récupérer les clés de sécurité des réseaux sans fil.

Que récupèrent-ils ?

Les clés WEP, WPA et WPA2 des réseaux Wi-Fi auxquels l'ordinateur s'est déjà connecté.

Usages légitimes :

- Retrouver sa propre clé Wi-Fi oubliée

- Réaliser un audit de sécurité de son réseau domestique ou professionnel

- Tester la robustesse d'un protocole de sécurité

Des logiciels comme WirelessKeyView (Windows) ou des commandes système sur macOS et Linux permettent d'extraire les mots de passe Wi-Fi stockés localement.

D'autres outils existent pour des besoins plus spécifiques :

- Mots de passe BIOS/UEFI : pour accéder à un ordinateur verrouillé au niveau matériel

- Bases de données : pour récupérer les mots de passe des systèmes SQL, MongoDB, etc.

- Applications mobiles : pour extraire les identifiants stockés sur smartphones

Pour mieux comprendre comment ces logiciels fonctionnent, examinons les principales techniques employées :

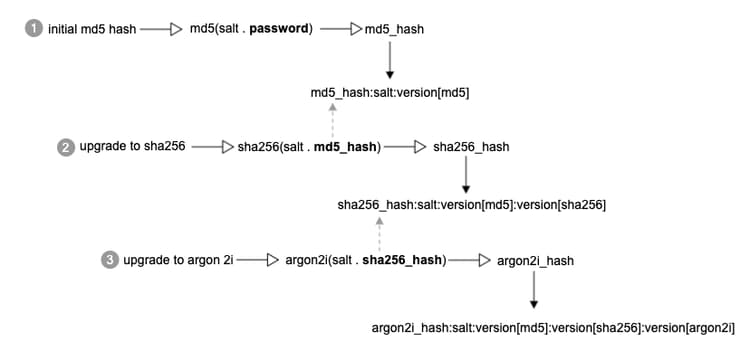

Les systèmes modernes ne stockent pas les mots de passe en clair, mais sous forme de "hachages" (empreintes cryptographiques). Un logiciel de récupération peut extraire ces hachages et tenter de les inverser en comparant avec des tables précalculées (rainbow tables) ou en testant des combinaisons.

Certains logiciels profitent de failles dans l'implémentation de la sécurité. Par exemple, un stockage de mots de passe insuffisamment chiffré, une clé de déchiffrement accessible en mémoire, ou des permissions système mal configurées.

Pour les fichiers protégés, les logiciels testent systématiquement des combinaisons de caractères (force brute) ou des mots de passe courants issus de listes prédéfinies (dictionnaire). L'efficacité dépend de la complexité du mot de passe et de la puissance de calcul disponible.

Bien que moins "techniques", certains outils intègrent des fonctionnalités d'enregistrement de frappes (keylogger) ou exploitent des informations obtenues par ingénierie sociale.

Les logiciels de récupération de mots de passe ont des applications parfaitement légales et utiles :

Récupération personnelle : Retrouver l'accès à son propre ordinateur, à un fichier important protégé dont on a oublié le mot de passe, ou à un compte dont les identifiants ont été égarés constitue l'usage principal et le plus légitime.

Audit de sécurité : Les entreprises utilisent ces outils pour évaluer la robustesse de leurs politiques de mots de passe. En testant la résistance des identifiants de leurs employés face à des attaques potentielles, elles peuvent identifier les failles et renforcer leur sécurité.

Récupération professionnelle : Lorsqu'un employé quitte une entreprise sans transmettre les accès nécessaires à des ressources critiques, et avec l'accord légal approprié, ces logiciels peuvent permettre de récupérer l'accès aux systèmes essentiels.

Investigations forensiques : Les forces de l'ordre et les experts en cybersécurité utilisent légitimement ces outils dans le cadre d'enquêtes judiciaires autorisées, pour accéder à des preuves numériques.

Malheureusement, ces mêmes outils peuvent être détournés à des fins malveillantes :

Accès non autorisé : La principale menace reste l'utilisation de ces logiciels par une personne malintentionnée ayant un accès physique temporaire à un ordinateur non verrouillé. En quelques minutes, elle peut extraire des dizaines de mots de passe.

Espionnage et violation de la vie privée : Un conjoint suspicieux, un collègue jaloux ou un employeur intrusif pourrait utiliser ces outils pour accéder aux comptes personnels d'autrui sans consentement.

Vol de données : Les mots de passe récupérés peuvent servir à compromettre d'autres comptes, surtout si l'utilisateur réutilise les mêmes identifiants sur plusieurs plateformes.

Facilitateur d'attaques : Pour les cybercriminels, ces outils constituent un point d'entrée privilégié. Une fois qu'ils ont infiltré un premier système, ils peuvent utiliser ces logiciels pour pivoter vers d'autres ressources du réseau.

Logiciels malveillants déguisés : Certains programmes prétendant récupérer des mots de passe sont eux-mêmes des malwares conçus pour voler des données ou installer des backdoors.

L'utilisation de logiciels de récupération de mots de passe est strictement encadrée par la loi. Il est illégal d'utiliser ces outils sur des systèmes qui ne vous appartiennent pas sans consentement explicite. En France, l'accès frauduleux à un système informatique est puni par l'article 323-1 du Code pénal de deux ans d'emprisonnement et de 60 000 euros d'amende.

Le principe fondamental est simple : consentement et propriété. Vous pouvez utiliser ces outils sur vos propres systèmes ou sur des systèmes dont vous avez l'autorisation explicite et documentée d'accéder. Toute autre utilisation constitue une infraction pénale.

Face aux risques que représentent les logiciels de récupération de mots de passe, la meilleure défense reste la prévention. Adopter de bonnes pratiques de sécurité réduit considérablement la vulnérabilité aux attaques.

Créez des mots de passe robustes : Un mot de passe fort doit comporter au minimum 12 caractères, idéalement 16 ou plus. Il doit mélanger majuscules, minuscules, chiffres et symboles. Évitez les mots du dictionnaire, les suites logiques (123456, azerty) et les informations personnelles facilement devinables (date de naissance, nom de votre animal).

N'utilisez jamais le même mot de passe deux fois : La réutilisation de mots de passe constitue l'une des failles de sécurité les plus exploitées. Si un service est compromis, tous vos comptes utilisant le même identifiant deviennent vulnérables.

Adoptez un gestionnaire de mots de passe : Des solutions comme Bitwarden, 1Password, LastPass ou KeePass génèrent et stockent des mots de passe complexes dans un coffre-fort chiffré. Vous n'avez alors qu'un seul mot de passe maître à retenir. Ces outils sont infiniment plus sûrs que le stockage dans un navigateur ou un fichier texte.

Activez l'authentification à deux facteurs (2FA/MFA) : Cette couche de sécurité supplémentaire rend l'accès beaucoup plus difficile, même si le mot de passe est compromis. Privilégiez les applications d'authentification (Google Authenticator, Authy) ou les clés de sécurité physiques (YubiKey) plutôt que les SMS, moins sûrs.

Maintenez vos systèmes à jour : Les mises à jour de sécurité corrigent les vulnérabilités que les logiciels de récupération pourraient exploiter. Activez les mises à jour automatiques sur vos appareils et applications.

Verrouillez systématiquement votre session : Ne laissez jamais votre appareil sans surveillance et déverrouillé, même pour quelques minutes. Configurez un verrouillage automatique après une courte période d'inactivité.

Sensibilisez-vous et sensibilisez votre entourage : La formation aux bonnes pratiques de cybersécurité est essentielle. Beaucoup d'attaques réussissent par ignorance des risques.

Désactivez le stockage automatique dans les navigateurs : Si vous utilisez un gestionnaire de mots de passe dédié, désactivez la fonction d'enregistrement des mots de passe dans votre navigateur. Cela élimine un vecteur d'attaque potentiel.

Chiffrez intégralement votre disque dur : Des outils comme BitLocker (Windows), FileVault (macOS) ou LUKS (Linux) chiffrent l'ensemble de votre disque. Même si quelqu'un accède physiquement à votre ordinateur, les données restent inaccessibles sans la clé de déchiffrement.

Utilisez des comptes utilisateur standards : Évitez de travailler quotidiennement avec un compte administrateur. Les privilèges élevés facilitent l'extraction de données sensibles.

Surveillez les connexions inhabituelles : Vérifiez régulièrement les activités suspectes sur vos comptes importants. La plupart des services proposent des alertes de connexion depuis un nouvel appareil.

Sécurisez physiquement vos appareils : Un ordinateur portable non surveillé dans un lieu public représente une opportunité pour les attaquants. Utilisez un câble antivol si nécessaire et ne laissez jamais votre matériel sans surveillance.

Les logiciels de récupération de mots de passe incarnent parfaitement la dualité de nombreux outils numériques modernes. D'un côté, ils constituent une solution précieuse pour retrouver l'accès à nos propres ressources lorsque la mémoire nous fait défaut. De l'autre, ils représentent un vecteur de risque majeur lorsqu'ils tombent entre de mauvaises mains ou sont utilisés à des fins malveillantes.

Cette double nature nous rappelle une vérité fondamentale de la cybersécurité : la technologie est neutre, seul l'usage que nous en faisons détermine sa valeur morale et légale. Un scalpel sauve des vies entre les mains d'un chirurgien, mais devient une arme dans celles d'un agresseur. Il en va de même pour ces logiciels.

L'équilibre entre commodité et sécurité n'est pas facile à trouver. Nous voulons tous un accès rapide et fluide à nos outils numériques, mais cette facilité ne doit jamais se faire au détriment de notre protection. La bonne nouvelle, c'est que les solutions existent et sont accessibles à tous.

Adoptez dès aujourd'hui de bonnes pratiques : installez un gestionnaire de mots de passe, activez l'authentification à deux facteurs sur vos comptes importants, créez des mots de passe uniques et robustes, et ne laissez jamais vos appareils sans surveillance. Ces gestes simples constituent votre meilleure défense contre les risques liés aux logiciels de récupération de mots de passe.

La sécurité numérique n'est pas une destination, mais un voyage continu. Restez informé, restez vigilant, et protégez-vous efficacement.

Un hash (ou hachage) est une empreinte cryptographique d'un mot de passe. Plutôt que de stocker votre mot de passe en clair, les systèmes le transforment via une fonction mathématique complexe qui produit une chaîne de caractères unique. Cette transformation est à sens unique : on peut facilement créer un hash à partir d'un mot de passe, mais il est théoriquement impossible de retrouver le mot de passe original à partir du hash. Les systèmes comparent les hashes pour vérifier l'identité sans jamais manipuler le mot de passe réel.

La légalité dépend entièrement du contexte d'utilisation. C'est légal sur vos propres systèmes et appareils, ou sur des systèmes pour lesquels vous avez une autorisation écrite et explicite. C'est illégal d'utiliser ces outils sur les systèmes d'autrui sans consentement, même si vous y avez un accès physique temporaire. L'accès frauduleux à un système informatique constitue une infraction pénale dans la plupart des pays, passible de peines d'emprisonnement et d'amendes importantes.

Techniquement, oui, comme tout système informatique. Cependant, les gestionnaires de mots de passe réputés utilisent un chiffrement de niveau militaire et des architectures "zero-knowledge" où même l'éditeur ne peut pas accéder à vos données. Le risque principal réside dans la faiblesse de votre mot de passe maître. Si vous le choisissez robuste et activez l'authentification à deux facteurs, un gestionnaire de mots de passe demeure bien plus sûr que mémoriser des mots de passe faibles ou les noter sur papier.

Oui, dans la grande majorité des cas. L'authentification à deux facteurs (2FA) exige une preuve supplémentaire d'identité au-delà du mot de passe : un code temporaire généré par une application, un SMS, ou une clé physique. Même si quelqu'un obtient votre mot de passe, il ne pourra pas accéder à votre compte sans ce second facteur. Attention toutefois : certaines méthodes de 2FA (notamment par SMS) sont moins sûres et peuvent être contournées par des attaques sophistiquées comme le SIM swapping.

Privilégiez les solutions qui offrent un chiffrement de bout en bout, une authentification à deux facteurs, et qui ont fait l'objet d'audits de sécurité indépendants. Lisez les avis d'experts en cybersécurité avant de faire votre choix.